ALLARME 007: BOOM DI CYBER-ATTACCHI A MINISTERI E PEC

AUMENTATI DEL 306 % GLI HACKERAGGI

AI SITI DEI DICASTERI DEL GOVERNO LEGA-5STELLE

COLPITE 524MILA EMAIL DI AVVOCATI E TRIBUNALI

MOLTI ATTACCHI DI ATTIVISTI DI ANONYMOUS

MA ANCHE SPIE INTERNAZIONALI E TERRORISTI

COME RISPOSTA L’INTELLIGENZA ARTIFICIALE…

___di Fabio Giuseppe Carlo Carisio ___

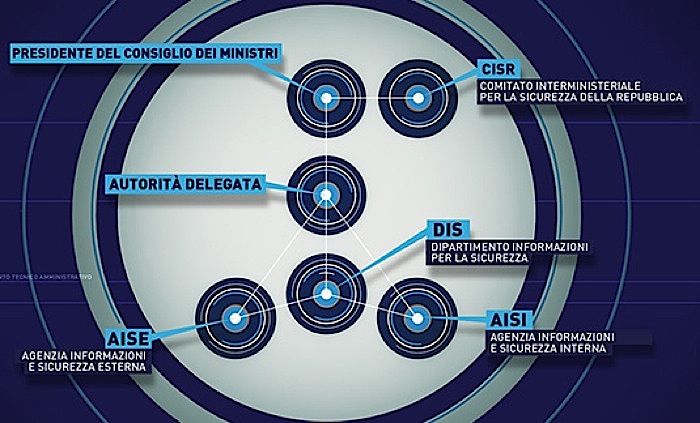

Mentre in Italia si dà la caccia alle streghe inseguondo l’allarme monocorde antifascista i dati sui Cyber-attacchi del 2018 registrano esattamente l’opposto: ovvero un boom di hackeraggi ai Ministeri della Repubblica da quando la Lega del vicepremier Matteo Salvini è al Governo insieme al Movimento 5Stelle. Una coincidenza che non si sa se sia casuale perché non è stato oggetto di specifico approfondimento almeno nel pubblico Documento di Sicurezza Nazionale, allegato alla relazione annuale al Parlamento, elaborato dal Sistema di informazione per la Sicurezza della Repubblica della Presidenza del Consiglio di Palazzo Chigi che raccoglie il lavoro degli 007 dell’Aisi, l’Agenzia Informazione e Sicurezza Interna che ha sostituito il Sisde, e del controspionaggio estero Aise, e del Dipartimento Informazioni per la Sicurezza (DIS) e del Comitato Interministeriale per la Sicurezza della Repubblica (Cisr).

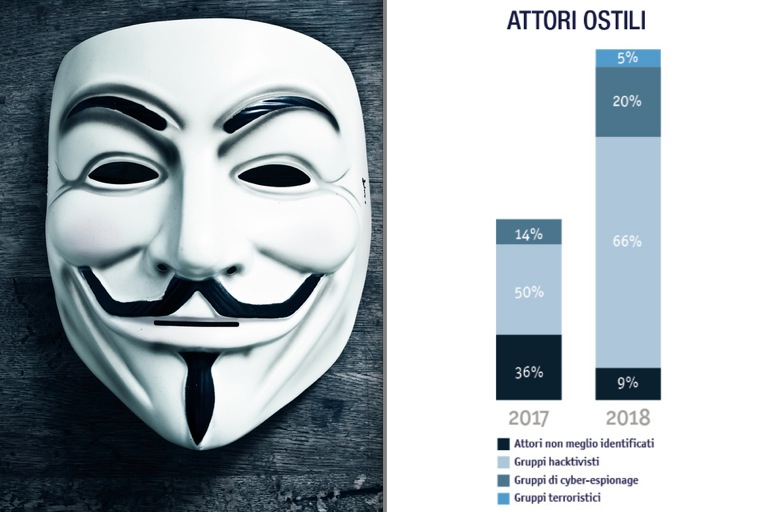

Da questo dossier dell’intelligence (testo integrale a fondo pagina) emerge che gli attacchi cibernetici a network e siti web degli enti pubblici sono aumentati di 6 volte rispetto al 2017 ma in particolare sono cresciuti del 306 % quelli ai portali dei Dicasteri. Anche i siti web di Palazzo Chigi nel 2018 hanno subito numerosi attacchi pari al 1 % dei totali mentre il Quirinale, forse difeso da sistemi più potenti, nessuno. Gli stessi 007 e le connesse agenzie nazionali hanno subito il 3 % degli attentati cibernetici. Ad operarli soprattutto attivisti anarcoidi seguaci di Anonymous (66 % dei casi) impegnati in attività di propaganda ma anche cyber-spie (20 %) e, come nuovi attentatori, gruppi terroristici per proselitismo: pari al 5 % del totale.

Una tipologia di attacco che era pressochè inesistente fino all’anno prima o probabilmente non era stata rilevata data la complessità del lavoro di identificazione. In queste poche righe si sintetizza un rapporto decisamente allarmante anche perché non ha trovato spazio sui principali media nazionali ma nemmeno sul primo numero del 2019 della rivista trimestrale specialistica Gnosis, gestita dalla stessa Aisi: concentrata a discettare, con teosofia para-massonica, sulla storia delle religioni e della Cristianità piuttosto che approfondire un’emergenza hacker difficile da gestire ed imbarazzante da ammettere. Hanno avuto largo spazio sui quotidiani, invece, le violazioni delle caselle di posta elettronica certificata Pec di Corti d’Appello e Tribunali avvenute nel novembre 2018 e ripetutesi proprio in questo inizio di maggio 2019. Vediamo le importanti rivelazioni che il rapporto svela anticipando il sempre maggiore impegno dell’Italia in quell’arma boomerang che è l’Intelligenza Artificiale.

IL GRAVE ATTACCO ALLE PEC DI CORTI D’APPELLO E AVVOCATI

Ad un gravissimo attacco informatico il documento dei servizi segreti dedica una scheda a sé: «Il 13 novembre 2018 il Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche (CNAIPIC) del Dipartimento della Polizia di Stati ha segnalato all’Unità di Allertamento del Nucleo per la Sicurezza Cibernetica (NSC) un attacco informatico ad un fornitore di servizi di Posta elettronica certificata (Pec). L’attacco ha colpito circa 3.500 domini per un totale di 524.000 utenze, tra soggetti pubblici e privati, determinando anche una temporanea interruzione dei servizi informatici degli uffici giudiziari dei distretti di Corte di Appello. Il NSC – informandone costantemente il Presidente del Consiglio dei ministri – ha quindi provveduto, in stretto raccordo con i Ministeri di Giustizia e Difesa, con il CNAIPIC e con il CSIRT italiano, ad attivare un piano di protezione cibernetica che ha consentito di mitigare i danni e di procedere al ripristino delle funzionalità». Un altro gravissimo attacco è avvenuto lo scorso 8 maggio nel Centro – Sud Italia nei confronti di caselle Pec degli avvocati. A lanciare l’allarme è stato il presidente dell’Ordine degli avvocati di Bari, Giovanni Stefanì tramite Repubblica: «Hanno violato – ha spiegato – il sistema di uno dei gestori Pec più utilizzati dagli avvocati reperendo le user id e le password di primo accesso». Ma come riportato dallo stesso giornale l’attacco hacker avrebbe coinvolto potenzialmente tutto il territorio italiano. «A Roma ha interessato 30mila avvocati, compresa la sindaca Virginia Raggi» evidenzia il quotidiano.

LA CYBER-WAR NEGLI SCONTRI GEOPOLITICI

Il Salone Internazionale del Libro di Torino, agendo come il Comitato della Salute del Regime del Terrore della Rivoluzione Francese (ordita dagli ateisti massoni illuminati contro l’aristocrazia cristiana), ha di recente scagliato lanciato la sua fatwa jihadista censurando il sedicente editore fascistoide e negando un pensiero alternativo a quello della sinistra democratica: figlia di quel Comunismo che nella storia fece e fa olocausti peggiori del Nazismo. Ma il vero pericolo di matrice ideologica giunge da ben altre parti ed utilizza la Cyber-War, la guerra cibernetica (definita anche cyber warfare perché non apertamente violenta), che nel 2018 ha colpito a raffica i siti web degli enti pubblici e in modo minore quelli di multinazionali energetiche, società varie o semplici privati.

«In un panorama internazionale in cui il confronto tra attori e schieramenti geopolitici ha assunto toni sempre più aspri, il cyber – con le sue caratteristiche di disponibilità diffusa, accessibilità, elevata “convenienza economica” e ridotti rischi di rilevazione – si è confermato per alcuni Stati uno degli strumenti cui fare ricorso per perseguire obiettivi strategici – scrive il SISR nella premessa al suo Documento di Sicurezza Nazionale 2018 pubblicato nel febbraio 2019 – Ne è stata un segno la crescente enfasi posta sul tema da parte di Governi ed Organizzazioni internazionali (in primis, NATO e UE), sempre più impegnati a prevedere, nell’ambito dei documenti di difesa e sicurezza, il potenziamento degli assetti cibernetici sotto il profilo tanto difensivo quanto offensivo». Come spiegano gli analisti dell’Intelligence italiana di fronte a ciò l’atteggiamento degli Stati si è differenziato: «mentre taluni Governi hanno ventilato l’adozione di “difese avanzate” altri sono intervenuti attribuendo pubblicamente campagne digitali ad alcuni Stati (o ai connessi apparati governativi), allo scopo di elevare i “costi” per la conduzione di tali attività attraverso l’esposizione pubblica dei responsabili e l’irrogazione di misure sanzionatorie».

IL CASO VENEZUELA NELLA PERICOLOSITA’ DEGLI HACKER

Le polemiche sulle fantomatiche ingerenze prelettorali degli hacker della Russia o sull’incubo del sistema 5G in mano alla multinazionale cinese Huawei hanno prodotto fiumi di articoli giornalistici spesso ricchi di opinioni e supposizioni più che di fatti e notizie. Allarmi con molta meno sostanza degli attacchi cibernetici, ignorati da quasi tutti i media occidentali, con cui è stata bersagliata la rete elettrica del Venezuela per tutto il mese di marzo con blackout perduranti e danni gravissimi ai cittadini rimasti senza luce ed acqua potabile per giorni, tra i quali si sono registrate almeno 30 vittime negli ospedali per l’improvvisa mancanza dell’energia elettrica.

Attacchi che Nicolas Maduro ha attribuito senza timore agli Stati Uniti d’America: l’US Army può infatti vantare il Cyber Command (CyberCom) con il suo quartier generale a Fort George G. Meade nel Maryland ed il Network Enterprise Techonology Command (NetCom) di Fort Huachuca in Arizona. Ma Washington ha anche numerosi fornitori tra le prime multinazionali americane di armi e sistema di difesa ormai specializzate in protezioni e sabotaggi cibernetici. Perché si sa che un eventuale lavoro sporco è sempre meglio appaltarlo ad una holding privata…

Le parole del rapporto SISR, pur essendo generalistiche ed essendo state scritte in tempi non sospetti perché precedenti agli attacchi hacker in Venezuela, ben descrivono però i motivi del pubblico allarme lanciato dal Governo di Caracas: «L’obiettivo in tutti questi casi è stato quello di porre in essere forme di deterrenza e dissuasione nel tentativo di intaccare quel senso di impunità e quella spregiudicatezza che hanno costituito sinora la cifra dei più attivi attori ostili». Appaiono profetiche tali frasi dei servizi segreti italiani nel descrivere, senza volerlo, le attività degli Usa, alleati Nato, nel tentativo di Golpe nel paese caraibico. Ma torniamo in Italia e vediamo il quadro completo dei cyber attacchi.

ATTENTANTI HACKER PER SPIONAGGIO O TENSIONI SOCIALI

«Sono state oggetto di attribuzione, nel 2018, tanto operazioni con finalità di spionaggio, quanto campagne di influenza/ingerenza volte a fomentare tensioni sociali o ad accrescere l’instabilità politica di alcuni Paesi dell’area euro-atlantica – scrivono i servizi segreti italiani – Nel periodo di riferimento, del resto, è stato rilevato un innalzamento nella qualità e nella complessità di alcune tipologie di attacco, con l’impiego sinergico di tutti i più avanzati strumenti tecnologici di ricerca informativa. Le evidenze via via raccolte sulla minaccia, portato diretto delle attività infooperative condotte da AISE ed AISI sotto il coordinamento rafforzato della componente “core” del DIS, sono state messe a disposizione, con gli accorgimenti necessari a salvaguardare lo sviluppo delle cyber operation ed evitare eventuali, ulteriori danni ai target». Il Dis è il Dipartimento delle Informazioni per la Sicurezza che fa riferimento direttamente al Presidente del Consiglio.

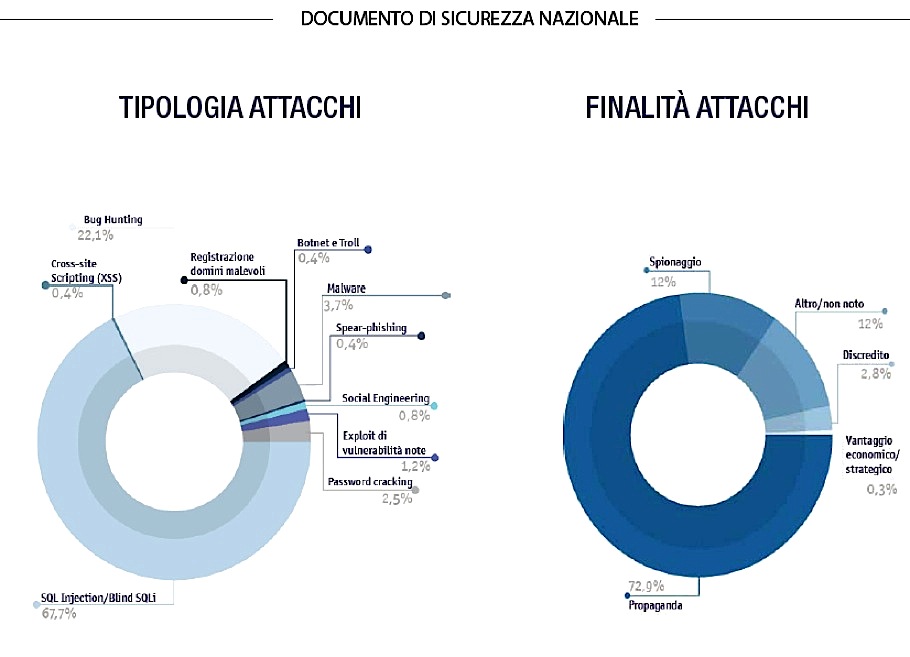

«Le finalità degli attacchi, perpetrati principalmente per scopi di propaganda (pari all’incirca al 73%), sono apparse coerenti con il rinnovato vigore – tanto sul piano ideologico, quanto su quello operativo – del movimento hacktivista, che ha continuato a caratterizzarsi per la tendenza a selezionare i target esclusivamente in funzione della tipologia di vulnerabilità riscontrate, sfruttabili con capacità tecniche ridotte e con un basso dispendio di risorse. Benché marginali in termini numerici (12%), le finalità di spionaggio hanno fatto registrare un considerevole aumento, specie in danno di assetti istituzionali ed industriali».

HACTIVISM DI ANONYMOUS, SPIE E GRUPPI TERRORISTICI

«Quanto all’hacktivism, nel cui ambito hanno continuato ad operare sigle minori sotto l’egida del più noto collettivo digitale “Anonymous Italia”, le sortite più significave hanno riguardato l’avvio, ovvero il proseguimento, di una serie di operazioni, tra cui “#OpBlackWeek”, con la pubblicazione on line di dati esfiltrati da sistemi di istituzioni operanti nei settori dell’Istruzione, del Lavoro, della Sanità, dei Sindacati, delle Forze dell’ordine, dei Comuni e delle Regioni – scrivono gli 007 italiani – Si è confermato di segno limitato l’attivismo di individui/gruppi riconducibili al cyberterrorismo, che hanno fatto registrare anche nel 2018 l’utilizzo di piattaforme social e di applicazioni di messaggistica per lo più per finalità di propaganda e proselitismo».

La percentuale del 5 % riferita ad attacchi di gruppi terroristici che compare nella statistica 2018 ma era assente in quella del 2017 viene subito giustificata: «In termini di metodo, deve essere sottolineato che esigenze di riservatezza sull’entità numerica delle minacce rilevate ne impongono la trasposizione solo in valori percentuali e che il significativo incremento di attacchi registrato nel 2018 va ascritto principalmente alle maggiori capacità di rilevamento e ad una loro più accurata classificazione e sistematizzazione, che ha permesso di ricavare una più granulare mappatura dello scenario della minaccia cyber in Italia». Visti i danni prodotti dagli eccessi di secretazioni nella penisola ci sarebbe da commentare a lungo la scelta di non pubblicare nemmeno gli aridi numeri…

«Per ciò che concerne gli attori ostili, il trend del 2018, in linea di continuità con quello degli ultimi anni e in coerenza con quanto appena descritto, ha identificato l’hacktivismo come la minaccia più consistente (66%), almeno in termini numerici. Tale dato va ascritto alla fase di particolare fermento che ha interessato i già citati Anonymous Italia, LulzSec ITA ed AntiSec ITA, caratterizzata da rinnovata capacità di pianificazione delle campagne ostili e dalla ricerca di una maggiore indipendenza da risorse tecnologiche di terze parti – aggiungono i servizi segreti – Si sono mantenuti pressoché invariati gli attacchi di matrice statuale (20%), nonché i residuali tentativi di intrusione informatica riferibili a gruppi terroristici (5%), finalizzati, questi ultimi, principalmente al defacement di siti web afflitti da vulnerabilità facilmente sfruttabili, sintomo del possesso di un know how limitato da parte di quelle formazioni». In realtà l’attacco di soggetti statali-governativi risulta aumentato del 6 % rispetto al 14 % del 2017 che non è variazione davvero da poco…

SALVINI E LEGA AL GOVERNO, MINISTERI BERSAGLIATI

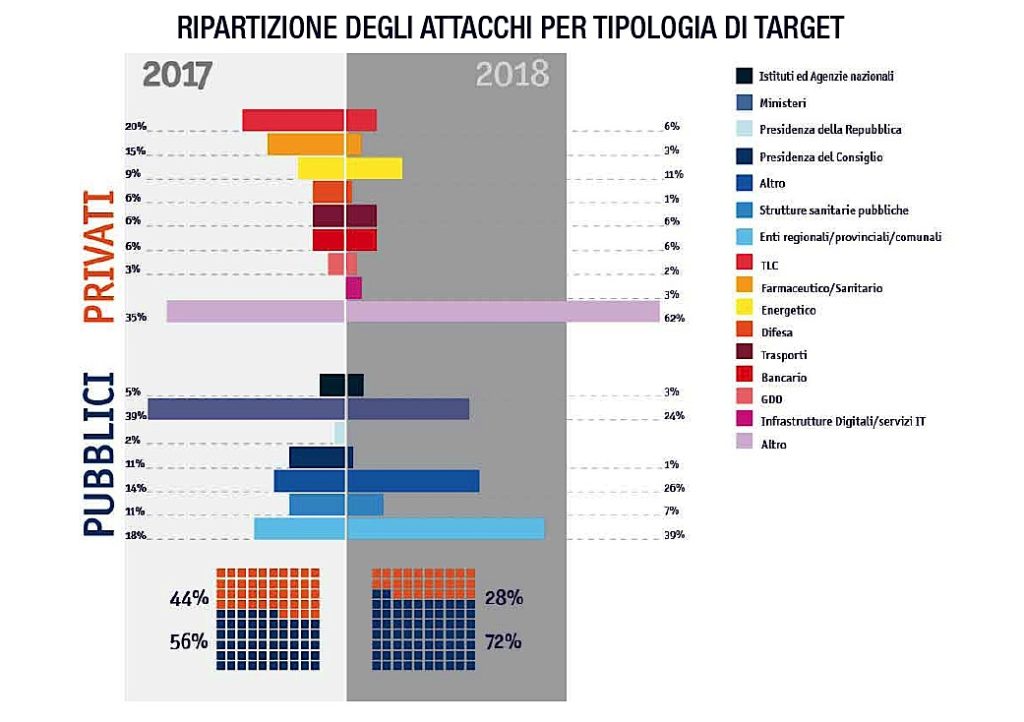

«Dai dati del periodo in esame emerge un numero complessivo di azioni ostili più che quintuplicato rispetto al 2017, prevalentemente in danno dei sistemi informatici di pubbliche amministrazioni centrali e locali (72%). Un’analisi più approfondita degli eventi che hanno interessato i soggetti pubblici attesta un incremento pari a oltre sei volte (+561%) rispetto all’anno precedente».

E’ questa la peggiore notizia dell’intero rapporto che lancia l’allarme soprattutto in merito agli attacchi contro i Dicasteri della Repubblica Italiana: «È stato rilevato, in particolare, un sensibile aumento di attacchi contro reti ministeriali (24% delle azioni ostili, in aumento di 306 punti percentuali) e contro infrastrutture IT riconducibili ad enti locali (39% del totale del periodo in esame, con una crescita in termini assoluti pari a circa 15 volte). Le citate attività sono da ascrivere in larga parte ad azioni di stampo hacktivista, tra cui la richiamata campagna “#OpBlackWeek”, volta a screditare le Istituzioni nazionali, ad opera delle principali crew attive nel panorama italiano: Anonymous Italia, LulzSec ITA ed AntiSec ITA. A tali formazioni vanno attribuiti anche gli attacchi contro risorse web e social media delle principali forze politiche nazionali (assimilate, ai fini della presente rilevazione, ai “soggetti pubblici” ed inserite nella categoria “Altro”, di cui rappresentano circa un quarto del totale), impiegati per veicolare messaggi di dissenso e protesta, specie in prossimità della tornata elettorale del 4 marzo».

Come rimarcato nell’incipit di questo articolo è singolare che il boom di attentati cibernetici sia avvenuto proprio nell’anno del radicale cambiamento politico grazie al quale è diventata primo partito la Lega del vicepremier e Ministro dell’Interno Matteo Salvini, in netta contrapposizione con l’establishment di sinistra precedente, che fece eleggere due Presidenti della Repubblica del Partito Democratico, e soprattutto coi movimenti di protesta progressisti e post comunisti.

«Ai medesimi collettivi è da ricondurre pure un cospicuo numero di attacchi – più che triplicati rispetto al 2017 – in danno di soggetti privati, afferenti per lo più i settori delle telecomunicazioni (6%) e dei trasporti (6%, triplicati rispetto al 2017), con particolare focus verso operatori del settore energetico (11%) e relativi fornitori (questi ultimi computati nell’ambito della categoria “Altro”), in linea con il rilancio internazionale delle campagne “#OpNuke” ed “#OpGreenRights”: la prima, nata come forma di protesta per lo sviluppo dell’energia nucleare, la seconda, attuata in favore dell’impiego di fonti di energia sostenibili».

TECNICHE SOFISTICATISSIME CONTRO OPERATORI OIL/GAS

«Dal monitoraggio delle Tecniche, Tattiche e Procedure (TTP) utilizzate è emerso un accresciuto livello di complessità e sofisticatezza delle azioni, l’uso combinato di strumenti offensivi sviluppati ad hoc con quelli presenti nei sistemi target impiegati in modo ostile, nonché il “riuso” di oggetti malevoli (malware) allo scopo di ricondurne la matrice ad altri attori (cd. operazioni false flag).

In tale contesto, lo sforzo più significativo posto in essere dal Comparto ha riguardato il contrasto di campagne di spionaggio digitale, gran parte delle quali verosimilmente riconducibili a gruppi ostili strutturati, contigui ad apparati governativi o che da questi ultimi hanno ricevuto linee di indirizzo strategico e supporto finanziario – riporta il dossier – Quanto alle finalità perseguite, gli attacchi hanno mirato, da un lato, a sottrarre informazioni relative ai principali dossier di sicurezza internazionale, e, dall’altro, a danneggiare i sistemi informatici di operatori, anche nazionali, attivi nello Oil&Gas, nonché quelli di esponenti del mondo accademico italiano, nell’ambito di una campagna globale mirante a profilare settori d’eccellenza di università e centri di ricerca».

Per le azioni di cyber-espionage sono stati utilizzati servizi IT commerciali (domini web, servizi di hosting, etc.), forniti da provider localizzati in diverse aree, per rendere difficoltoso il processo di individuazione, mentre quali vettori si è fatto ricorso perlopiù «a tecniche di spear-phishing, che hanno ancora una volta garantito alti tassi di successo alle azioni intrusive, attesa pure la persistente, scarsa consapevolezza delle vittime». Attacchi però preceduti da una lunga attività di «analisi delle abitudini digitali».

Tra i metodi diffusi ci sono i «Bug Hunting, consistenti nella scansione di network e sistemi propedeutica allo sfruttamento di vulnerabilità note», «SQL Injection (circa il 68% del totale)» ovvero l’inoculazione di codici infetti in siti di gestione dati con l’inserimento di stringhe http malevole, l’impiego di malware (circa il 4%) e strumenti di password cracking (2,5%).

LA DIFESA CIBERNETICA CON L’INTELLIGENZA ARTIFICIALE

Proprio per un maggiore coordinamento tra tutti gli apparati governativi ed investigativi coinvolti «sono state molteplici le iniziative adottate per consolidare la sicurezza dei richiamati assetti: dall’avvio operativo del Nucleo per la Sicurezza Cibernetica (NSC), sede di raccordo tra le amministrazioni titolari di specifiche competenze in materia, alla nomina di una dedicata figura di riferimento, nella persona di un Vice Direttore Generale del DIS (Dipartimento delle Informazioni per la Sicurezza)» aggiunge il rapporto Aisi in riferimento alla scelta del professor Roberto Baldoni, esperto del CINI, Consorzio Interuniversitario Nazionale per l’Informatica, che il 21 febbraio scorso ha presieduto la prima riunione operativa del NSC. Tale organismo si riunisce con cadenza mensile «in chiave di prevenzione, preparazione, risposta e ripristino rispetto ad eventuali situazioni di crisi cyber, con l’obiettivo di rafforzare le capacità di difesa cibernetica del Paese».

Il Nucleo per la Sicurezza Cibernetica ha già attuato un piano di azione estremamente vario nel quale ha avuto particolare importanza «la partecipazione nazionale ad esercitazioni cyber tra cui meritano particolare menzione la “Cyber Europe 2018” – volta a incrementare la capacità di reazione e di intervento degli Stati UE – e la “European Union Hybrid Exercise-Multi Layer 2018 Parallel and Coordinated Exercise” (EU HEX-ML 18 PACE), rivolta a Istituzioni e Stati UE, nonché a Paesi NATO, al fine di verificarne le capacità di gestione di attacchi ibridi, comprendenti la componente cyber, contro infrastrutture critiche di vari settori».

Innumerevoli altre sono le iniziative descritte dal piano nel quale si accenna alla collaborazione con l’Agenzia per l’Italia Digitale (AgID) per servizi ITC più sicuri e lo sviluppo di sinergie con il Ministero dello Sviluppo Economico ed altri soggetti «anche mediante la stipula di un protocollo tra DIS, AgID e Confindustria» e «l’avvio di un’iniziativa, d’intesa con il Garante per la protezione dei dati personali, finalizzata ad agevolare l’armonica implementazione delle normative vigenti in materia di sicurezza informatica da parte degli attori privati interessati». A ciò si aggiunge un contributo evidente del nuovo vicedirettore Baldoni con «la creazione, all’interno del Consorzio Interuniversitario Nazionale per l’Informatica (CINI), di un Laboratorio Nazionale di Intelligenza Artificiale e Sistemi Intelligenti (IA&SI), attesa la rilevanza dell’intelligenza artificiale quale fattore per lo sviluppo economico e sociale del Paese».

Se la IA sia o meno un’arma boomerang per il digitale lo scopriremo solo tra qualche anno. L’impressione è che i sistemi di intelligence internazionali si reggano pur sempre sul ruolo strategico delle persone e che nella ramificazione dell’organizzazione SISR, CISR, DIS, AISI, AISE siano così tante da rendere molto sparpagliata e fragile la genuina sicurezza. Basti riflettere sulle recenti dichiarazioni dell’ex 007 Bruno Contrada, numero tre del Sisde, che nel processo ai tre poliziotti per il depistaggio delle indagini sulla strage di Via Fani in cui fu ucciso il giudice Paolo Borsellino ha sostenuto di non aver mai saputo “nei dieci anni che ho trascorso al Sisde a Roma che Arnaldo La Barbera fosse un agente dei Servizi segreti” sebbene La Barbera sia ritenuto dai magistrati il presunto coordinatore del depistaggio sfuggito alla giustizia perchè nel frattempo defunto.

Oppure pensare all’ex presidente della Confindustria siciliana Antonello Montante appena condannato dal Gup del Tribunale di Catltanisetta a 14 anni di carcere per le accuse di “associazione per delinquere finalizzata alla corruzione” e “accesso abusivo a sistema informatico” (informazioni dei servizi segreti). O anche O infine ai tre agenti, tra cui uno della Dia di Trapani, finiti in manette per le rivelazioni all’ex deputato siciliano Giovanni Lo Sciuto, arrestato per gli affari loschi in una loggia massonica di Castelvetrano…

L’impressione è che l’iper-protezione informatica, la digitalizzazione esasperata e l’Intelligenza Artificiale possano essere soltanto nuovi strumenti in più per consentire a stati, governi e spie attrezzate di schedare e monitorare i liberi pensatori più che i terroristi: visto che l’imam kamikaze delle stragi nello Sri Lanka dialogava con i jihadisti dell’Isis in Siria grazie a codici crittografati militari. Visto che il finto avvocato arrestato a Buenos Aires per estorsione fu trovato in possesso di apparecchiature sofisticatissime in uso solo al controspionaggio del Mossad di Israele o alla Nsa degli Stati Uniti d’America. E fu tra i suoi cd che il giudice trovò il piano del complotto della Casa Bianca contro il Venezuela.

IL GIUDICE: «GOLPE VENEZUELA NEI PIANI DI SOSPETTA SPIA USA»

Senza dimenticare il tycoon dello Sri Lanka Allirajah Subaskaran, proprietario della compagnia telefonica commerciale LycaMobile, tra i più grandi rivenditori di CardSIM anonime nel mondo, vietatissime dalle leggi Antiterrorismo in Italia (ma non in altri paesi dell’Unione Europea e del mondo) proprio perché rendono difficilmente identificabile l’utilizzatore, anche nel momento in cui se ne serve per attività di hackeraggio.

SRI LANKA: JIHADISTI NASCOSTI E INTRIGHI DELL’AFFARISTA ISLAMICO

E’ un facoltoso produttore cinematografico musulmano dello Sri Lanka con cittadinanza britannica, residente a Londra, evasore dell’Iva a Roma con LycaMobile Italia, inquisito in Francia, finito in copertina sulla rivista finanziaria islamica dal nome ambiguo Isfire, finanziatore di un ex premier di Sua Maestà ma anche della più importante Ong sunnita Muslim Aid…

Fabio Giuseppe Carlo Carisio

© COPYRIGHT GOSPA NEWS

divieto di riproduzione senza autorizzazione

LA REPUBBLICA – CASELLE DI POSTA PEC VOLATE